En el ámbito de la seguridad de redes, comprender las diferencias entre WPA (Wi-Fi Protected Access) y WEP (Wired Equivalent Privacy) es crucial. Este artículo tiene como objetivo proporcionar un análisis técnico y analítico de estos dos protocolos de seguridad, resaltando sus ventajas y desventajas.

Al examinar las definiciones, características y aplicaciones prácticas tanto de WPA como de WEP, los lectores obtendrán una comprensión completa de sus fortalezas y debilidades. Ya sea que seas un profesional de TI o simplemente estés interesado en proteger tus redes inalámbricas, este artículo ofrecerá información valiosa.

- Puntos clave

- Diferencias entre la seguridad WPA y WEP.

- Definición de Seguridad WPA

- Definición de Seguridad WEP

- Características de la seguridad WPA

- Componentes típicos en la seguridad WPA

- Ejemplos de Protocolos de Seguridad WPA

- Características de la seguridad WEP

- Componentes típicos en la seguridad WEP

- Ejemplos de protocolos de seguridad WEP.

- Comparación entre la seguridad WPA y WEP

- Diferencias en los métodos de encriptación

- Diferencias en la autenticación

- WPA vs WEP: Niveles de seguridad

- ¿Qué tan seguro es WPA?

- ¿Qué tan seguro es WEP?

- Ventajas y desventajas de la seguridad WPA

- Ventajas de la seguridad WPA

- Desventajas de la seguridad WPA

- Ventajas y desventajas de la seguridad WEP

- Ventajas de la seguridad WEP

- Desventajas de la seguridad WEP

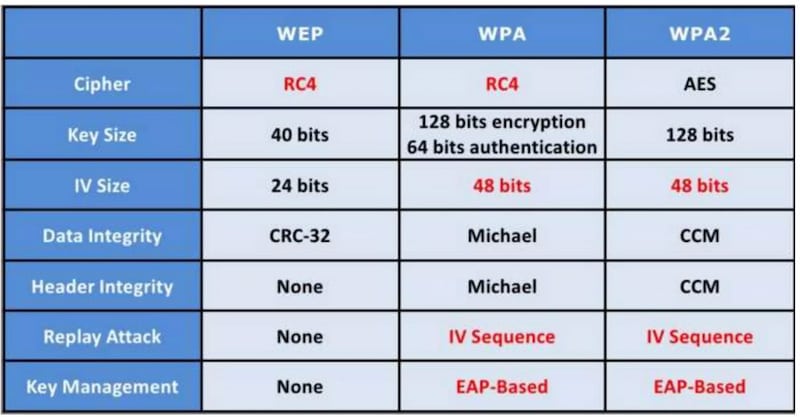

- WPA vs WPA2

- Principales diferencias

- ¿Cuál es más seguro?

- WEP vs WPA Personal

- Diferencias en el uso personal

- Recomendaciones para redes domésticas

- ¿Qué reemplazó a WEP?

- Evolución de los Protocolos de Seguridad Inalámbrica

- Por qué se considera obsoleto WEP

- Aplicaciones prácticas de seguridad WPA y WEP

- Usos de WPA en la vida cotidiana

- Usos de WEP en la vida cotidiana

- Preguntas frecuentes

- Conclusión

Puntos clave

- WPA ofrece un cifrado significativamente más fuerte que WEP, con una clave de 256 bits en comparación con la clave de 40 bits o 104 bits de WEP.

- WPA utiliza claves de cifrado dinámicas y cambia automáticamente la clave de cifrado a intervalos regulares, lo que dificulta que los atacantes descifren el tráfico de la red.

- WPA admite métodos de autenticación avanzados como WPA-PSK y WPA-Enterprise, que utilizan claves de cifrado únicas para cada dispositivo, mejorando la seguridad.

- WPA incorpora múltiples características de seguridad, como el uso del algoritmo de cifrado AES, lo que lo hace más robusto y resistente a ataques en comparación con WEP.

Diferencias entre la seguridad WPA y WEP.

Una de las principales diferencias entre la seguridad WPA y WEP es el nivel de cifrado que proporcionan. El cifrado es el proceso de convertir texto plano en texto cifrado, haciéndolo ilegible para personas no autorizadas.

WEP (Wired Equivalent Privacy) es un método de cifrado más antiguo que fue diseñado para proporcionar seguridad similar a la de una red cableada. Sin embargo, con el tiempo, se ha vuelto vulnerable a varios ataques. La seguridad WEP utiliza una clave de cifrado de 40 bits o 104 bits, que es relativamente débil en comparación con el cifrado utilizado por WPA (Wi-Fi Protected Access).

WPA ofrece una seguridad más sólida al utilizar métodos de cifrado WPA-PSK (Pre-Shared Key) o WPA-Enterprise. WPA-PSK utiliza una clave de cifrado de 256 bits, lo que lo hace significativamente más seguro que WEP. WPA-Enterprise, por otro lado, utiliza una combinación de autenticación 802.1X y claves de cifrado dinámicas, proporcionando niveles aún más altos de seguridad.

Otra diferencia radica en el proceso de autenticación. WEP utiliza un método de autenticación de clave compartida simple, donde todos los dispositivos de la red comparten la misma clave de cifrado. Esto lo hace susceptible a accesos no autorizados, ya que una vez que la clave se ve comprometida, todos los dispositivos están en riesgo.

WPA, por otro lado, admite métodos de autenticación más avanzados como WPA-PSK y WPA-Enterprise, que utilizan claves de cifrado únicas para cada dispositivo.

Definición de Seguridad WPA

La seguridad WPA es un protocolo de seguridad de red inalámbrica que proporciona un nivel de protección mejorado en comparación con su predecesor, WEP. WPA, que significa Wi-Fi Protected Access, se introdujo como reemplazo de WEP debido a sus vulnerabilidades inherentes. WEP, o Wired Equivalent Privacy, era el protocolo de cifrado original utilizado en redes inalámbricas, pero tenía varias desventajas que lo hacían susceptible a ataques.

Una de las principales ventajas de la seguridad WPA es su algoritmo de cifrado mejorado. WPA utiliza el Protocolo de Integridad de Clave Temporal (TKIP) para cifrar datos, lo que proporciona un nivel de seguridad más fuerte en comparación con el algoritmo de cifrado RC4 utilizado por WEP. TKIP genera dinámicamente una nueva clave de cifrado para cada paquete de datos, lo que dificulta mucho que los atacantes descifren el cifrado.

Otra ventaja de la seguridad WPA es su soporte para protocolos de autenticación como 802.1X, que permite el uso de métodos de autenticación de nivel empresarial como servidores RADIUS. Esto garantiza que solo los usuarios autorizados puedan acceder a la red inalámbrica, agregando una capa adicional de protección.

Por otro lado, la seguridad WEP tiene varias desventajas que la hacen altamente vulnerable a ataques. Una de las principales debilidades de WEP es el uso de una clave de cifrado estática, lo que significa que se utiliza la misma clave para todos los paquetes de datos. Esto facilita que los atacantes descifren los datos capturando suficientes paquetes y realizando un análisis estadístico.

Además, WEP presenta problemas de gestión de claves, ya que no tiene un mecanismo robusto para cambiar las claves de cifrado. Esto dificulta mantener la seguridad de la red a largo plazo.

En general, la seguridad WPA ofrece ventajas significativas sobre WEP en cuanto a la fortaleza del cifrado y las capacidades de autenticación. Se recomienda encarecidamente actualizar a WPA o a su sucesor, WPA2, para garantizar la seguridad de las redes inalámbricas.

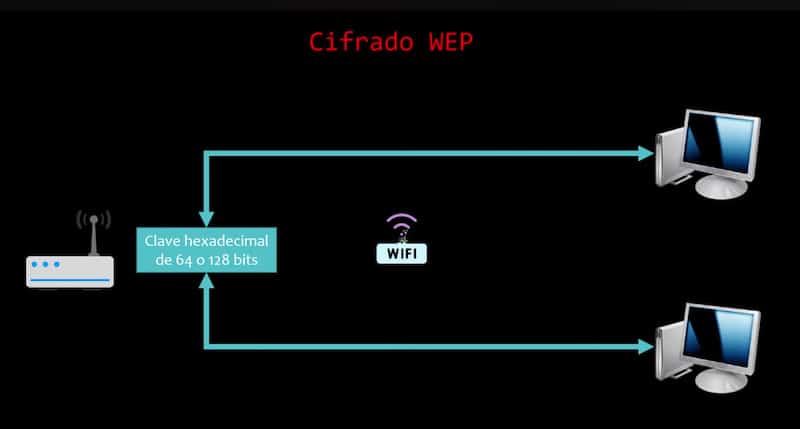

Definición de Seguridad WEP

La seguridad WEP, el predecesor de WPA, es un protocolo de seguridad de redes inalámbricas que utiliza una clave de cifrado estática para todos los paquetes de datos, lo que lo hace vulnerable a ataques de descifrado. WEP fue introducido en 1999 como parte del estándar IEEE 802.11 para proporcionar la primera línea de defensa para las redes inalámbricas. Sin embargo, la evolución de los métodos de cifrado y los avances en la tecnología han expuesto vulnerabilidades significativas en WEP.

Una de las principales vulnerabilidades en WEP es el uso de una clave de cifrado estática. Esto significa que se utiliza la misma clave para cifrar y descifrar todos los paquetes de datos transmitidos por la red. Esto facilita a los atacantes lanzar ataques de descifrado y obtener acceso no autorizado a la red. Además, la clave utilizada en WEP tiene solo 40 o 104 bits de longitud, lo cual es relativamente corto según los estándares actuales, lo que facilita a los atacantes descifrar el cifrado.

Otra vulnerabilidad en WEP es el uso del algoritmo de cifrado RC4. Si bien RC4 se consideraba seguro cuando se introdujo WEP, desde entonces se ha encontrado que tiene varias debilidades. Estas debilidades permiten a los atacantes explotar patrones en el flujo de claves, lo que facilita el descifrado de los paquetes de datos.

Debido a estas vulnerabilidades, WEP se ha vuelto cada vez más inseguro y ya no se recomienda su uso. Ha sido reemplazado por WPA (Wi-Fi Protected Access), que proporciona un protocolo de seguridad de redes inalámbricas más sólido y seguro. WPA aborda las vulnerabilidades en WEP mediante el uso de claves de cifrado dinámicas y algoritmos de cifrado más fuertes. Esta evolución en los métodos de cifrado ha mejorado significativamente la seguridad de las redes inalámbricas.

Características de la seguridad WPA

La seguridad mejorada de WPA es evidente a través de su uso de claves de cifrado dinámicas y algoritmos de cifrado más fuertes. WPA, o Wi-Fi Protected Access, fue introducido como reemplazo del protocolo WEP (Wired Equivalent Privacy) menos seguro. WPA incorpora varias características de seguridad que lo hacen más robusto y resistente contra ataques.

Una de las principales características de seguridad de WPA es el uso de claves de cifrado dinámicas. A diferencia de WEP, que utiliza una clave de cifrado estática que no cambia, WPA emplea un sistema de gestión de claves dinámicas. Esto significa que la clave de cifrado se cambia automáticamente en intervalos regulares, lo que dificulta mucho que los atacantes descifren el tráfico de la red.

WPA también utiliza algoritmos de cifrado más fuertes en comparación con WEP. WEP utiliza el algoritmo de cifrado RC4, que se ha encontrado que tiene vulnerabilidades que pueden ser explotadas por atacantes. WPA, por otro lado, admite el uso del algoritmo de cifrado AES (Advanced Encryption Standard) más seguro. AES es ampliamente considerado como un algoritmo de cifrado robusto y seguro, proporcionando una mejor protección para las redes inalámbricas.

A pesar de sus características de seguridad mejoradas, WPA no está exento de vulnerabilidades. Una vulnerabilidad notable es la posibilidad de ataques de fuerza bruta a las claves de cifrado. Si un atacante logra capturar suficiente tráfico de red, puede eventualmente descifrar la clave de cifrado. Además, WPA es susceptible a ataques de diccionario, donde un atacante utiliza una lista precompilada de contraseñas comunes para intentar obtener acceso no autorizado a la red.

Componentes típicos en la seguridad WPA

Un componente importante en la seguridad de Wi-Fi Protected Access es el uso de una clave precompartida, o PSK, que es una contraseña compartida entre los clientes inalámbricos y el punto de acceso. Además de la PSK, hay varios otros componentes típicos en la seguridad de WPA que trabajan juntos para proporcionar una red inalámbrica sólida y segura.

Otro componente importante es el algoritmo de cifrado utilizado en WPA. WPA admite dos métodos de cifrado: TKIP (Protocolo de Integridad de Clave Temporal) y AES (Estándar de Cifrado Avanzado). TKIP se utiliza para cifrar los paquetes de datos, mientras que AES proporciona un nivel más alto de seguridad y se recomienda su uso si todos los dispositivos en la red lo admiten.

La seguridad de WPA también incluye un sistema de gestión de claves, que es responsable de generar y distribuir claves de cifrado. Este sistema asegura que cada dispositivo cliente y el punto de acceso tengan la misma clave de cifrado, que se cambia periódicamente para mejorar la seguridad.

La autenticación es otro componente crucial en la seguridad de WPA. WPA admite dos métodos de autenticación: PSK y 802.1X/EAP. La autenticación de PSK es más simple y adecuada para redes pequeñas, mientras que la autenticación de 802.1X/EAP es más segura y adecuada para redes más grandes donde se requiere la autenticación individual del usuario.

Al incorporar estos componentes, WPA proporciona varios beneficios en comparación con otros protocolos de seguridad. Una de las principales ventajas de usar la seguridad de WPA es su resistencia a ataques, como ataques de diccionario o ataques de fuerza bruta, debido a la complejidad de la PSK. WPA también proporciona un mejor cifrado que su predecesor, WEP, lo que dificulta que usuarios no autorizados intercepten y descifren las transmisiones inalámbricas.

Ejemplos de Protocolos de Seguridad WPA

Ejemplos de protocolos de seguridad WPA incluyen los métodos de encriptación TKIP y AES, los métodos de autenticación PSK y 802.1X/EAP, y el uso de una clave precompartida.

Para comprender mejor las ventajas de la seguridad WPA y las desventajas de la seguridad WEP, exploremos algunas de las características clave de los protocolos de seguridad WPA:

- Métodos de encriptación TKIP y AES: Los protocolos de seguridad WPA emplean el Protocolo de Integridad de Clave Temporal (TKIP) o el Estándar de Encriptación Avanzada (AES). Estos algoritmos criptográficos proporcionan un alto nivel de seguridad al encriptar los paquetes de datos transmitidos a través de la red inalámbrica. TKIP genera dinámicamente claves de encriptación únicas para cada paquete, mientras que AES utiliza una longitud de clave fija de 128 o 256 bits.

- Métodos de autenticación PSK y 802.1X/EAP: La seguridad WPA admite dos métodos de autenticación: Clave Precompartida (PSK) y 802.1X/EAP. La autenticación PSK requiere que los usuarios ingresen una frase de contraseña compartida para acceder a la red inalámbrica. Por otro lado, la autenticación 802.1X/EAP utiliza un servidor de autenticación centralizado que verifica la identidad de cada usuario antes de otorgar acceso.

- Uso de una clave precompartida: Los protocolos de seguridad WPA requieren el uso de una clave precompartida, que es una frase de contraseña secreta compartida entre todos los usuarios autorizados de la red inalámbrica. Esta clave se utiliza para generar claves de encriptación únicas para cada paquete de datos, asegurando que, incluso si una clave de encriptación se ve comprometida, la seguridad de toda la red permanezca intacta.

Estos ejemplos resaltan las sólidas características de seguridad de los protocolos WPA, que ofrecen varias ventajas sobre la obsoleta seguridad WEP. WPA ofrece una encriptación más fuerte, métodos de autenticación más seguros y el uso de claves de encriptación únicas, lo que lo hace significativamente más resistente al acceso no autorizado y a los ataques.

En contraste, la seguridad WEP presenta varias vulnerabilidades, como claves de encriptación fácilmente descifrables y mecanismos de autenticación débiles, lo que la hace altamente susceptible a violaciones de seguridad.

Características de la seguridad WEP

WEP (Wired Equivalent Privacy) es un protocolo de seguridad diseñado para proteger las redes inalámbricas. Fue el primer método de encriptación utilizado para asegurar las redes Wi-Fi antes de ser reemplazado por protocolos más seguros como WPA (Wi-Fi Protected Access).

Para entender las características de la seguridad de WEP, es esencial compararla con la seguridad de WPA y examinar las diferencias en sus métodos de encriptación.

Una de las principales diferencias entre WEP y WPA es la fortaleza de su encriptación. WEP utiliza una clave de 40 bits o 104 bits que se comparte entre el punto de acceso inalámbrico y los dispositivos clientes. Sin embargo, la encriptación de WEP tiene varias vulnerabilidades que la hacen relativamente débil. Se basa en el algoritmo de encriptación RC4, el cual se ha descubierto que tiene fallas significativas, haciéndolo susceptible a ataques. Además, WEP utiliza una clave estática, lo que significa que no cambia con el tiempo, lo que la hace más vulnerable a ataques de fuerza bruta.

Por otro lado, WPA proporciona una encriptación más fuerte a través del uso del Protocolo de Integridad de Clave Temporal (TKIP) o el más seguro Estándar de Encriptación Avanzada (AES). WPA también utiliza claves dinámicas, que se generan automáticamente y se cambian periódicamente, brindando una capa adicional de seguridad. Estos métodos de encriptación y el uso de claves dinámicas hacen que WPA sea más resistente a ataques en comparación con WEP.

En general, las características de la seguridad de WEP resaltan sus debilidades en comparación con WPA. Las vulnerabilidades en los algoritmos de encriptación de WEP y el uso de claves estáticas hacen que sea relativamente fácil de comprometer. Por lo tanto, se recomienda encarecidamente actualizar a protocolos más seguros como WPA o WPA2 para garantizar la confidencialidad e integridad de las redes inalámbricas.

Componentes típicos en la seguridad WEP

Los componentes típicos en la seguridad WEP incluyen una clave compartida de 40 bits o 104 bits para la encriptación, el uso del algoritmo de encriptación RC4 y la dependencia de claves estáticas que no cambian con el tiempo. WEP, que significa Privacidad Equivalente a una Red Cableada, es un protocolo de seguridad obsoleto utilizado en redes inalámbricas. Fue introducido como un medio para proporcionar confidencialidad e integridad de los datos transmitidos a través de redes inalámbricas.

La clave compartida utilizada en la seguridad WEP es una clave predeterminada que se comparte entre todos los dispositivos dentro de una red. Esta clave se utiliza para encriptar y desencriptar los paquetes de datos transmitidos a través de la red. El uso del algoritmo de encriptación RC4 asegura que los datos se encripten utilizando un cifrado en flujo. Sin embargo, se ha descubierto que el algoritmo RC4 es vulnerable a varios ataques, comprometiendo la seguridad de WEP.

Una de las principales desventajas de la seguridad WEP es la dependencia de claves estáticas. Estas claves no cambian con el tiempo, lo que facilita a los atacantes descifrar la encriptación y obtener acceso no autorizado a la red. Además, el uso de una longitud de clave de 40 bits o 104 bits hace que WEP sea susceptible a ataques de fuerza bruta, donde un atacante prueba sistemáticamente todas las combinaciones posibles para descifrar la clave.

En comparación con WPA (Wi-Fi Protected Access), la seguridad WEP es significativamente más débil. WPA aborda las vulnerabilidades de WEP implementando algoritmos de encriptación más fuertes, como AES (Advanced Encryption Standard) y TKIP (Temporal Key Integrity Protocol). WPA también introduce el concepto de rotación dinámica de claves, donde las claves se cambian automáticamente a intervalos regulares, mejorando aún más la seguridad de la red inalámbrica.

En general, la seguridad WEP está obsoleta y altamente vulnerable a ataques. Se recomienda actualizar a un protocolo más seguro, como WPA o WPA2, para garantizar la confidencialidad e integridad de los datos transmitidos a través de redes inalámbricas.

Ejemplos de protocolos de seguridad WEP.

Para ilustrar las vulnerabilidades de los protocolos de seguridad WEP, es informativo examinar casos reales en los que los atacantes han aprovechado exitosamente sus debilidades.

WEP (Wired Equivalent Privacy) es un protocolo de seguridad ampliamente utilizado en corporaciones, pero se sabe que tiene varias vulnerabilidades que pueden ser aprovechadas por los atacantes. Aquí hay tres ejemplos de protocolos de seguridad WEP que han sido comprometidos:

- Cifrado débil: WEP utiliza una clave de cifrado de 40 bits o 104 bits, que puede ser fácilmente descifrada mediante ataques de fuerza bruta. Los atacantes pueden capturar suficientes paquetes de datos para analizar el algoritmo de cifrado y obtener acceso a la clave. Esta debilidad permite a los atacantes escuchar el tráfico de la red y potencialmente robar información sensible.

- Reutilización de claves: WEP permite que la misma clave de cifrado se utilice para múltiples sesiones, lo que aumenta el riesgo de un ataque exitoso. Una vez que un atacante obtiene la clave, puede descifrar todo el tráfico de la red y obtener acceso no autorizado a la red.

- Vulnerabilidades del Vector de Inicialización (IV): WEP utiliza un IV de 24 bits para inicializar el proceso de cifrado. Sin embargo, debido a un número limitado de IV, los protocolos de WEP a menudo reutilizan IV, lo que facilita que los atacantes descifren la clave de cifrado. Los atacantes pueden interceptar suficientes paquetes cifrados y analizar los patrones para deducir la clave de cifrado.

Estas vulnerabilidades resaltan las debilidades inherentes de los protocolos de seguridad WEP y la necesidad de alternativas más robustas como WPA (Wi-Fi Protected Access) o WPA2. Es crucial que las corporaciones implementen medidas de seguridad más fuertes para proteger sus redes y datos sensibles de posibles ataques.

Comparación entre la seguridad WPA y WEP

WPA (Wi-Fi Protected Access) proporciona un cifrado más fuerte y características de seguridad mejoradas en comparación con su predecesor, WEP (Privacidad Equivalente a Cableado), abordando las vulnerabilidades presentes en WEP. Una de las principales diferencias entre WPA y WEP son los métodos de cifrado que utilizan.

WEP utiliza el algoritmo de cifrado RC4, que es susceptible a varios ataques, incluido el conocido ataque de IV (Vector de Inicialización). Esta vulnerabilidad permite a los atacantes descifrar los datos inalámbricos transmitidos a través de la red. Por otro lado, WPA utiliza el algoritmo de cifrado TKIP (Protocolo de Integridad de Clave Temporal) más seguro. TKIP aborda las debilidades de WEP al generar dinámicamente una nueva clave de cifrado para cada paquete, lo que dificulta mucho que los atacantes obtengan acceso no autorizado.

Además de un cifrado más fuerte, WPA también introduce una característica llamada Wi-Fi Protected Access 2 (WPA2), que incorpora el algoritmo de cifrado AES (Estándar de Cifrado Avanzado) más seguro. AES proporciona un nivel más alto de seguridad en comparación con TKIP y actualmente se considera el método de cifrado más seguro para redes inalámbricas.

Prácticamente, las aplicaciones de seguridad de WPA y WEP difieren. WPA se utiliza ampliamente en redes Wi-Fi modernas, brindando conexiones seguras para redes domésticas, empresas y puntos de acceso públicos. Se recomienda para todas las nuevas redes inalámbricas, ya que ofrece características de seguridad completas. En contraste, WEP todavía se encuentra en algunos dispositivos y redes más antiguas que no se han actualizado. Sin embargo, debido a sus vulnerabilidades, WEP ya no se considera seguro y no se recomienda su uso para proteger redes inalámbricas.

Diferencias en los métodos de encriptación

En el ámbito de la seguridad de las redes inalámbricas, la encriptación desempeña un papel vital en la protección de datos contra el acceso no autorizado. Los algoritmos de encriptación son el fundamento de estas medidas de seguridad, proporcionando un medio para codificar y decodificar información de manera segura.

Sin embargo, no todos los métodos de encriptación son iguales, y comprender las diferencias entre ellos es crucial para determinar su efectividad en la protección de datos sensibles.

Los algoritmos de encriptación pueden diferir en varios aspectos, incluyendo el tamaño de la clave, la fortaleza de la encriptación y las técnicas utilizadas para la encriptación y la decodificación. Algunos algoritmos de encriptación comúnmente utilizados incluyen el Estándar de Encriptación Avanzada (AES), el Estándar de Encriptación de Datos (DES) y el Cifrado Rivest (RC). Estos algoritmos emplean diferentes funciones matemáticas y técnicas criptográficas para garantizar la confidencialidad e integridad de los datos.

Si bien los métodos de encriptación están diseñados para proporcionar una seguridad sólida, no son inmunes a vulnerabilidades. Es importante tener en cuenta las posibles debilidades y vulnerabilidades asociadas con cada algoritmo de encriptación. Algunos algoritmos, como DES, se ha demostrado que son vulnerables a ataques de fuerza bruta debido a su tamaño de clave pequeño. En cambio, AES se considera altamente seguro debido a su tamaño de clave más grande y su resistencia a ataques criptográficos conocidos.

Además, los métodos de encriptación también pueden ser susceptibles a fallas de implementación o vulnerabilidades en los propios protocolos de encriptación. Por ejemplo, el método de encriptación WEP (Privacidad Equivalente a una Red Cableada), que alguna vez fue ampliamente utilizado en redes Wi-Fi, se descubrió que tenía vulnerabilidades significativas que podían ser aprovechadas por atacantes. Estas vulnerabilidades permitían la decodificación del tráfico de la red y el acceso no autorizado a la red inalámbrica.

Diferencias en la autenticación

Los métodos de autenticación varían en su efectividad y nivel de seguridad, por lo que es crucial comprender las fortalezas y debilidades de cada enfoque. Un factor clave que diferencia los métodos de autenticación son las diferencias en los requisitos de contraseña.

La autenticación basada en contraseñas es el método más comúnmente utilizado y generalmente implica que el usuario proporcione un nombre de usuario único y una contraseña. Sin embargo, la fortaleza de la contraseña puede variar considerablemente según los requisitos establecidos por el sistema. Algunos sistemas solo pueden requerir una longitud mínima y una combinación de caracteres, mientras que otros pueden exigir reglas adicionales como la inclusión de caracteres especiales y números.

La razón para elegir diferentes métodos de autenticación puede variar según las necesidades y requisitos específicos del sistema u organización. Por ejemplo, en entornos de alta seguridad como sistemas bancarios o agencias gubernamentales, a menudo se prefiere la autenticación multifactor. Este método combina dos o más factores de autenticación independientes, como algo que el usuario sabe (por ejemplo, una contraseña), algo que el usuario tiene (por ejemplo, una tarjeta inteligente) o algo que el usuario es (por ejemplo, biometría). Al utilizar múltiples factores, la seguridad del proceso de autenticación se mejora significativamente, ya que se vuelve mucho más difícil para un atacante comprometer todos los factores.

Otra razón para elegir diferentes métodos de autenticación es el equilibrio entre seguridad y usabilidad. Los métodos de autenticación más sólidos, como la biometría o los tokens de hardware, pueden ofrecer una mayor seguridad pero también pueden ser más inconvenientes para los usuarios. Por otro lado, los métodos de autenticación más débiles, como las contraseñas simples, son más fáciles de usar pero ofrecen una menor seguridad. Las organizaciones deben equilibrar cuidadosamente sus necesidades de seguridad con los requisitos de usabilidad de sus usuarios al seleccionar un método de autenticación.

WPA vs WEP: Niveles de seguridad

Al comparar los niveles de seguridad de WPA y WEP, es importante considerar su efectividad en proteger información sensible. Tanto WPA (Wi-Fi Protected Access) como WEP (Wired Equivalent Privacy) son tipos de cifrado utilizados en redes inalámbricas para asegurar la transmisión de datos. Sin embargo, existen diferencias significativas entre los dos en términos de vulnerabilidades de seguridad.

WEP, la opción más antigua y menos segura, utiliza una clave de cifrado de 40 bits o 104 bits. Ha sido ampliamente criticado por sus debilidades, que incluyen la reutilización de claves, vectores de inicialización débiles y la falta de verificación de integridad. Estas vulnerabilidades hacen que WEP sea susceptible a varios ataques, como el ataque de diccionario, donde un atacante puede recopilar de forma pasiva suficientes paquetes cifrados para determinar la clave.

Por otro lado, WPA brinda un marco de seguridad más sólido. Utiliza el Protocolo de Integridad de Claves Temporales (TKIP) o el Estándar de Cifrado Avanzado (AES) para el cifrado, los cuales son mucho más fuertes que WEP. WPA también aborda las vulnerabilidades presentes en WEP. Introduce la generación dinámica de claves, el uso de vectores de inicialización únicos y verificaciones de integridad de mensajes.

Aunque WPA es significativamente más seguro que WEP, no está exento de vulnerabilidades. Una de estas vulnerabilidades es el ataque de Clave Precompartida (PSK), donde un atacante puede adivinar o descifrar la contraseña utilizada para la autenticación. Esto resalta la importancia de utilizar contraseñas fuertes y únicas para las redes WPA.

¿Qué tan seguro es WPA?

Las medidas de seguridad de WPA están diseñadas para mejorar la protección de la información sensible transmitida a través de redes inalámbricas. La seguridad de WPA2, la última versión de WPA, ofrece robustas características de seguridad para proteger contra el acceso no autorizado y las violaciones de datos. Sin embargo, al igual que cualquier tecnología, no es completamente inmune a vulnerabilidades.

Una de las principales vulnerabilidades en la seguridad de WPA es la posibilidad de ataques de fuerza bruta. Estos ataques consisten en probar todas las combinaciones posibles de contraseñas hasta encontrar la correcta. Para mitigar este riesgo, WPA2 implementa un algoritmo de cifrado más fuerte llamado AES (Estándar de Cifrado Avanzado), que aumenta significativamente el tiempo y la capacidad computacional requerida para descifrar la contraseña.

Otra vulnerabilidad se encuentra en el método de autenticación de clave precompartida (PSK) utilizado por WPA. Si un atacante obtiene acceso a la PSK de la red, puede descifrar todo el tráfico, comprometiendo la seguridad de toda la red. Para abordar esto, WPA2 incorpora una función de derivación de clave más fuerte llamada PBKDF2, lo que lo hace más resistente a ataques de fuerza bruta.

Además, WPA2 también implementa medidas para protegerse contra ataques de diccionario, que consisten en probar contraseñas comúnmente utilizadas. Aplica un mecanismo de bloqueo temporal que impide el acceso después de cierto número de intentos fallidos de inicio de sesión.

Para mejorar la seguridad, es crucial mantener actualizados el firmware y el software de WPA2. Parchear regularmente las vulnerabilidades e implementar contraseñas fuertes puede reducir significativamente el riesgo de acceso no autorizado.

¿Qué tan seguro es WEP?

WEP, un protocolo de seguridad inalámbrica más antiguo, ha sido ampliamente criticado por sus vulnerabilidades y se considera significativamente menos seguro que protocolos más modernos como WPA2. WEP, que significa Privacidad Equivalente a Cableado, fue introducido como el estándar de seguridad para redes Wi-Fi en 1999. Sin embargo, a lo largo de los años, se han descubierto múltiples vulnerabilidades en WEP, lo que lo convierte en una elección insegura para proteger redes inalámbricas.

Una de las principales vulnerabilidades de WEP es su algoritmo de cifrado débil. WEP utiliza el algoritmo de cifrado RC4, que se ha descubierto que tiene debilidades significativas. Los atacantes pueden aprovechar estas debilidades para descifrar fácilmente el cifrado WEP, lo que les permite interceptar y descifrar el tráfico de la red inalámbrica. Además, WEP utiliza una clave de cifrado estática que se comparte entre todos los dispositivos de la red. Esto lo hace susceptible a ataques de fuerza bruta, donde un atacante puede probar sistemáticamente todas las combinaciones posibles de claves hasta encontrar la correcta.

Dadas las vulnerabilidades de WEP, se recomienda utilizar alternativas más seguras. La alternativa más ampliamente adoptada a WEP es WPA2 (Wi-Fi Protected Access 2). WPA2 aborda las vulnerabilidades de WEP mediante el uso de un algoritmo de cifrado más fuerte (AES) y la implementación de técnicas de gestión de claves más seguras. También proporciona características de seguridad adicionales, como comprobaciones de integridad de mensajes y mecanismos de autenticación más sólidos.

Ventajas y desventajas de la seguridad WPA

La seguridad WPA ofrece una protección mejorada contra las vulnerabilidades encontradas en los protocolos de seguridad inalámbrica más antiguos. Significa Wi-Fi Protected Access y está diseñado para abordar las limitaciones de su predecesor, WEP (Wired Equivalent Privacy). La seguridad WPA proporciona varias ventajas sobre WEP, convirtiéndola en la opción preferida para asegurar las redes inalámbricas.

Una de las principales ventajas de la seguridad WPA es su uso de algoritmos de cifrado más fuertes. WPA utiliza el algoritmo de cifrado Temporal Key Integrity Protocol (TKIP), que genera dinámicamente claves de cifrado únicas para cada paquete de datos. Esto dificulta significativamente que los atacantes puedan descifrar el cifrado y obtener acceso no autorizado a la red. Además, WPA también admite el uso del algoritmo Advanced Encryption Standard (AES), que es aún más fuerte y se recomienda para obtener la máxima seguridad.

Otra ventaja de la seguridad WPA es la implementación de un mecanismo de autenticación más sólido conocido como el marco de autenticación 802.1X. Este marco permite el uso de métodos de autenticación de nivel empresarial, como el Protocolo de Autenticación Extensible (EAP), que proporciona un nivel de seguridad más alto en comparación con la autenticación de clave compartida utilizada en WEP.

A pesar de sus ventajas, la seguridad WPA tiene algunas desventajas. Una de las principales desventajas es su compatibilidad con dispositivos más antiguos que pueden admitir solo WEP o ninguna encriptación en absoluto. Esto puede ser un desafío en entornos donde hay dispositivos heredados que no se pueden actualizar o reemplazar.

Otra desventaja es la complejidad de configuración de la seguridad WPA. Configurar WPA requiere pasos de configuración adicionales, como la creación de una clave precompartida o el uso de un servidor RADIUS para la autenticación empresarial. Esta complejidad puede plantear dificultades para usuarios con conocimientos técnicos limitados.

Ventajas de la seguridad WPA

La implementación del algoritmo de cifrado Temporal Key Integrity Protocol (TKIP) en la seguridad WPA garantiza un mayor nivel de resistencia de cifrado en comparación con su predecesor. Esta mejora mejora significativamente las características de seguridad de WPA, convirtiéndolo en una opción preferida para asegurar redes inalámbricas.

Las ventajas de la seguridad WPA se pueden resumir de la siguiente manera:

- Métodos de cifrado mejorados: WPA incorpora TKIP, que cambia dinámicamente la clave de cifrado para cada paquete de datos transmitido. Esto impide que usuarios no autorizados intercepten y decodifiquen la transmisión de datos. Además, WPA admite el uso del estándar de cifrado avanzado (AES), que proporciona un método de cifrado más sólido y seguro en comparación con el algoritmo obsoleto de privacidad equivalente a cableado (WEP).

- Autenticación sólida: WPA mejora el mecanismo de autenticación débil de WEP al introducir el uso de autenticación 802.1x, que requiere que los usuarios proporcionen credenciales de inicio de sesión únicas antes de acceder a la red. Esto proporciona una capa adicional de seguridad y evita el acceso no autorizado.

- Gestión y rotación de claves: WPA introduce un mecanismo de gestión y rotación de claves que mejora la seguridad de la red. El protocolo cambia periódicamente las claves de cifrado, lo que dificulta que los atacantes descifren los datos. Esta función también ayuda a mitigar el riesgo de compromiso de claves.

Desventajas de la seguridad WPA

Un inconveniente potencial de utilizar seguridad WPA es la mayor complejidad y posibles problemas de compatibilidad con dispositivos más antiguos. Si bien WPA ofrece una seguridad mejorada en comparación con WEP, no está exento de desventajas. Es importante tener en cuenta estos inconvenientes al decidir el mejor protocolo de seguridad para su red.

Aquí hay tres desventajas clave de la seguridad WPA:

- Vulnerabilidades: A pesar de ser más seguro que WEP, WPA sigue siendo susceptible a vulnerabilidades. Por ejemplo, WPA-PSK, la versión más utilizada de WPA, puede ser comprometida mediante ataques de fuerza bruta, donde un atacante adivina sistemáticamente la contraseña hasta que obtiene acceso. Esta vulnerabilidad se puede mitigar utilizando contraseñas fuertes y complejas, pero aún representa un riesgo.

- Problemas de compatibilidad: WPA puede presentar problemas de compatibilidad con dispositivos más antiguos que no admiten el protocolo. Esto puede ser particularmente problemático en entornos donde se utilizan una combinación de dispositivos antiguos y nuevos. En esos casos, puede ser necesario utilizar un protocolo menos seguro, como WEP, para garantizar la compatibilidad.

- Complejidad de configuración: Configurar la seguridad WPA puede ser más complejo en comparación con WEP. Requiere configurar una clave de red y configurar la autenticación y los ajustes de cifrado. Esta complejidad puede plantear desafíos para los usuarios con menos conocimientos técnicos.

Si bien la seguridad WPA ofrece características de seguridad mejoradas en comparación con WEP, es importante considerar estas desventajas antes de implementar WPA en su red. Es crucial evaluar los beneficios e inconvenientes de cada protocolo de seguridad para determinar el mejor ajuste para sus requisitos y entorno específicos.

Ventajas y desventajas de la seguridad WEP

Al considerar las opciones de seguridad para su red, es importante evaluar las fortalezas y debilidades de WEP (Privacidad Equivalente a Cableado). WEP es un protocolo de seguridad inalámbrica más antiguo que se utilizaba ampliamente en el pasado, pero tiene varias vulnerabilidades que lo hacen menos seguro en comparación con protocolos modernos como WPA (Acceso Protegido Wi-Fi).

Una de las principales ventajas de la seguridad WEP es su compatibilidad con dispositivos más antiguos. Como WEP es un protocolo más antiguo, es compatible con una amplia gama de dispositivos, incluyendo enrutadores antiguos y tarjetas de red. Esto puede ser beneficioso si tiene dispositivos heredados que no admiten protocolos de seguridad más nuevos.

Sin embargo, WEP tiene varias vulnerabilidades que lo hacen altamente inseguro. Una de las principales debilidades de WEP es su algoritmo de cifrado débil. WEP utiliza una clave de 40 bits o 104 bits, que es relativamente corta en comparación con las claves de 128 bits o 256 bits utilizadas por protocolos más seguros. Esto facilita que los atacantes descifren la clave y obtengan acceso no autorizado a la red.

Otra vulnerabilidad de WEP es su susceptibilidad a varios ataques. Un ataque común en WEP es el ataque de IV (Vector de Inicialización), donde un atacante puede interceptar y analizar paquetes de datos para obtener la clave de cifrado. Además, WEP no proporciona mecanismos robustos de autenticación, lo que lo hace vulnerable a ataques de fuerza bruta y acceso no autorizado.

Ventajas de la seguridad WEP

La seguridad WEP ofrece compatibilidad con dispositivos más antiguos, lo que la hace adecuada para redes con equipos heredados. Aunque se considera obsoleta y menos segura en comparación con WPA (Acceso Protegido Wi-Fi), todavía tiene algunas ventajas en ciertas situaciones.

Aquí están las ventajas de la seguridad WEP:

- Compatibilidad: WEP es compatible con una amplia gama de dispositivos, incluyendo modelos antiguos que pueden no admitir protocolos de seguridad más nuevos como WPA o WPA2. Esto la hace ideal para redes donde se utilizan equipos heredados, como en entornos industriales o redes domésticas antiguas.

- Facilidad de implementación: WEP es relativamente fácil de configurar. Utiliza un método de autenticación con clave compartida, donde todos los dispositivos de la red utilizan una clave común para autenticar y cifrar los datos. Esta simplicidad facilita que los usuarios no técnicos configuren y administren sus redes inalámbricas.

- Menor sobrecarga: En comparación con WPA, que utiliza algoritmos de cifrado y métodos de autenticación más avanzados, WEP tiene una menor sobrecarga de procesamiento. Esto significa que puede ser más eficiente en términos de rendimiento de la red y uso de recursos, especialmente en dispositivos más antiguos o con recursos limitados.

A pesar de estas ventajas, es importante tener en cuenta que la seguridad WEP es significativamente menos segura que WPA. El cifrado WEP puede ser fácilmente descifrado utilizando herramientas fácilmente disponibles, lo que lo hace vulnerable a accesos no autorizados y violaciones de datos. Por lo tanto, se recomienda encarecidamente utilizar protocolos más seguros como WPA o WPA2 siempre que sea posible, especialmente en entornos donde la privacidad y seguridad de los datos son de máxima importancia.

Desventajas de la seguridad WEP

Si bien WEP (Wired Equivalent Privacy) fue ampliamente utilizado como protocolo de seguridad para redes inalámbricas, presenta varias vulnerabilidades inherentes que lo hacen altamente susceptible a ataques. Comprender las desventajas de la seguridad WEP es crucial para las organizaciones y personas que buscan una protección sólida y confiable para sus redes inalámbricas.

- Cifrado débil: WEP utiliza una clave de cifrado de 40 bits o 104 bits, que es significativamente más débil en comparación con los protocolos de seguridad modernos como WPA2 (Wi-Fi Protected Access 2). Esta longitud de clave limitada facilita que los atacantes descifren el cifrado y obtengan acceso no autorizado a la red.

- Vulnerabilidad a los ataques: WEP presenta varias vulnerabilidades conocidas, como el ataque de IV (Vector de Inicialización) y el ataque de Fluhrer-Mantin-Shamir (FMS). Estas vulnerabilidades permiten a los atacantes interceptar y manipular el tráfico de red, comprometiendo potencialmente información sensible.

- Autenticación limitada: WEP proporciona mecanismos de autenticación débiles, confiando principalmente en una clave compartida que se comparte entre todos los dispositivos de la red. Esta falta de autenticación individual facilita que los atacantes se hagan pasar por usuarios autorizados y obtengan acceso no autorizado a la red.

En resumen, la seguridad WEP se caracteriza por un cifrado débil, vulnerabilidades conocidas y mecanismos de autenticación limitados. Estas debilidades hacen que WEP sea altamente susceptible a varios ataques, comprometiendo la confidencialidad e integridad de las comunicaciones de red.

Se recomienda encarecidamente actualizar a protocolos más seguros como WPA2 o WPA3 para garantizar una protección sólida para las redes inalámbricas.

WPA vs WPA2

WPA y WPA2 son dos protocolos de seguridad ampliamente utilizados para redes inalámbricas que ofrecen una protección mejorada en comparación con WEP. Mientras que WPA fue introducido como una solución provisional para abordar las vulnerabilidades de WEP, WPA2 es el sucesor y proporciona medidas de seguridad aún más fuertes. Ambos protocolos emplean el algoritmo Advanced Encryption Standard (AES), que se considera altamente seguro.

WPA2, el estándar actual de la industria, ofrece varias ventajas sobre su predecesor. Una característica clave es el uso del Modo de Contador con Protocolo de Cifrado de Cadena de Bloques de Autenticación de Mensajes (CCMP) como algoritmo de cifrado. Este algoritmo proporciona un cifrado más fuerte y una mejor resistencia contra diversos ataques, incluyendo ataques de repetición y ataques basados en diccionario. Además, WPA2 admite autenticación 802.1X, lo que permite una autenticación de usuario más sólida y un control de acceso mejorado.

A pesar de sus mejoras, WPA2 también ha enfrentado vulnerabilidades de seguridad a lo largo del tiempo. Por ejemplo, el ataque KRACK descubierto en 2017 explotó una debilidad en el protocolo WPA2, permitiendo a los atacantes interceptar y descifrar el tráfico de Wi-Fi. Sin embargo, se han lanzado parches y actualizaciones para mitigar esta vulnerabilidad.

Mirando hacia el futuro, WPA3 es la próxima generación de protocolos de seguridad de Wi-Fi. Introduce varias mejoras sobre WPA2, como el uso del protocolo Simultaneous Authentication of Equals (SAE), que protege contra ataques de diccionario sin conexión. WPA3 también mejora la seguridad de las redes Wi-Fi públicas al proporcionar un cifrado de datos individualizado, evitando el acceso no autorizado a los datos transmitidos.

Principales diferencias

En esta sección, exploraremos las principales diferencias en los métodos de encriptación entre los protocolos de seguridad WPA y WEP. Comprender estas diferencias es crucial para personas y organizaciones que buscan asegurar de manera efectiva sus redes inalámbricas.

Una de las diferencias principales entre WPA y WEP radica en sus algoritmos de encriptación. WPA, o Wi-Fi Protected Access, utiliza métodos de encriptación más seguros como el Protocolo de Integridad de Clave Temporal (TKIP) y el Estándar de Encriptación Avanzada (AES). Estos algoritmos de encriptación brindan una protección más fuerte contra el acceso no autorizado y las violaciones de datos en comparación con WEP.

Por otro lado, WEP se basa en un algoritmo de encriptación menos seguro conocido como Privacidad Equivalente a Cableado. WEP utiliza el algoritmo de encriptación RC4, el cual se ha descubierto que tiene vulnerabilidades y puede ser fácilmente descifrado por atacantes. Esta debilidad en el método de encriptación de WEP lo hace susceptible a varios tipos de ataques, incluyendo ataques de fuerza bruta y la captura de paquetes.

Otra diferencia clave es el proceso de autenticación. WPA emplea un método de autenticación más robusto llamado 802.1X, el cual proporciona autenticación individual de usuarios a través de un servidor de autenticación. Esto asegura que solo los usuarios autorizados puedan conectarse a la red. En contraste, WEP se basa en un método de autenticación de clave compartida, donde una sola clave se comparte entre todos los usuarios. Esta clave compartida puede ser fácilmente interceptada o adivinada, comprometiendo la seguridad de la red.

¿Cuál es más seguro?

Cuando se compara la seguridad de WPA y WEP, es evidente que WPA proporciona un nivel más alto de protección contra accesos no autorizados y violaciones de datos. Las principales diferencias entre WPA y WEP radican en sus métodos de encriptación, los cuales impactan directamente en su seguridad.

WEP, o Privacidad Equivalente a la Conexión por Cable, fue el estándar original de seguridad inalámbrica para las redes Wi-Fi. Utiliza una clave de encriptación de 64 bits o 128 bits para proteger los datos transmitidos a través de la red. Sin embargo, WEP tiene varias vulnerabilidades que facilitan que los atacantes puedan descifrar la encriptación y obtener acceso no autorizado. Estas vulnerabilidades incluyen vectores de inicialización débiles, claves fáciles de adivinar y la capacidad de capturar y analizar paquetes para descubrir la clave de encriptación.

Por otro lado, WPA, o Acceso Protegido Wi-Fi, se introdujo como reemplazo de WEP para abordar sus debilidades. WPA utiliza un algoritmo de encriptación más fuerte llamado TKIP (Protocolo de Integridad de Clave Temporal) o CCMP (Protocolo de Cifrado de Modo de Cifrado de Bloque con Código de Autenticación de Mensaje), que ofrece una seguridad mejorada en comparación con WEP. WPA también incorpora características de seguridad adicionales, como el uso de una clave precompartida (PSK) o autenticación 802.1X, para proteger aún más las redes Wi-Fi.

La comparación de los métodos de encriptación entre WPA y WEP muestra claramente que WPA es más seguro que WEP. Las vulnerabilidades inherentes en WEP lo hacen susceptible a ataques, mientras que la encriptación más fuerte de WPA y las características de seguridad adicionales brindan un nivel más alto de protección contra accesos no autorizados y violaciones de datos. Se recomienda actualizar de WEP a WPA para garantizar la seguridad de las redes Wi-Fi.

WEP vs WPA Personal

Los métodos de cifrado de las redes WPA y WEP Personal tienen características distintas que afectan su nivel de protección contra accesos no autorizados y violaciones de datos.

WEP (Wired Equivalent Privacy) es un estándar de cifrado más antiguo que ahora se considera inseguro debido a sus vulnerabilidades. Una de las principales vulnerabilidades de WEP es el uso de una clave de cifrado estática, lo que significa que se utiliza la misma clave para todos los dispositivos y sesiones. Esto facilita que los atacantes descifren la clave y obtengan acceso a la red.

En contraste, WPA (Wi-Fi Protected Access) se introdujo como reemplazo de WEP y ofrece características de seguridad mejoradas. WPA aborda las vulnerabilidades de WEP mediante el uso de un algoritmo de cifrado más fuerte llamado TKIP (Temporal Key Integrity Protocol). TKIP genera dinámicamente claves de cifrado únicas para cada paquete de datos, lo que dificulta mucho más que los atacantes descifren el cifrado.

Además, WPA incorpora características de seguridad adicionales, como el uso de una verificación de integridad del mensaje (MIC) para detectar cualquier manipulación de los paquetes de datos. Esto ayuda a garantizar la integridad de los datos transmitidos y protege contra modificaciones no autorizadas.

WPA también introdujo el uso de métodos de autenticación más seguros, como el uso de una clave precompartida (PSK) o el protocolo de autenticación extensible (EAP) más avanzado. Estos métodos de autenticación ayudan a prevenir que dispositivos no autorizados se conecten a la red.

Diferencias en el uso personal

El uso personal de los métodos de cifrado WPA y WEP puede variar dependiendo de las necesidades específicas y el nivel de seguridad requerido. Tanto WPA (Wi-Fi Protected Access) como WEP (Wired Equivalent Privacy) son protocolos de cifrado utilizados para asegurar redes inalámbricas. Sin embargo, difieren en términos de seguridad, compatibilidad y facilidad de uso.

WEP, al ser la opción más antigua y menos segura, todavía se utiliza en algunos casos debido a su amplia compatibilidad con dispositivos más antiguos. Utiliza una clave de cifrado de 40 bits o 104 bits y es susceptible a varias vulnerabilidades, lo que lo hace relativamente fácil de descifrar. WEP también carece de autenticación de usuario, lo que lo hace menos seguro en comparación con WPA.

Por otro lado, WPA ofrece medidas de seguridad más sólidas. Utiliza algoritmos de cifrado más seguros como TKIP (Temporal Key Integrity Protocol) y AES (Advanced Encryption Standard). WPA también incorpora autenticación de usuario a través de una clave precompartida o un método más avanzado como la autenticación 802.1X. Esto dificulta que los usuarios no autorizados accedan a la red.

En términos de ventajas, WPA ofrece una mejor seguridad, lo que lo convierte en la opción recomendada para uso personal. Ofrece algoritmos de cifrado más fuertes y autenticación de usuario, reduciendo el riesgo de acceso no autorizado. WPA también proporciona una opción para contraseñas más complejas y seguras.

Sin embargo, WPA puede ser más difícil de configurar en comparación con WEP, especialmente para dispositivos más antiguos que pueden no ser compatibles. Además, algunos dispositivos más antiguos pueden no ser compatibles con WPA, lo que limita su usabilidad en ciertas situaciones.

Recomendaciones para redes domésticas

Para las redes domésticas, es importante considerar las necesidades específicas y el nivel de seguridad requerido antes de elegir un método de cifrado. Con el fin de mejorar la seguridad y protegerse contra vulnerabilidades comunes en las redes domésticas, hay varias recomendaciones que se pueden seguir.

En primer lugar, es crucial asegurarse de que la red Wi-Fi esté protegida con contraseña. Esto significa elegir una contraseña fuerte y compleja que combine letras mayúsculas y minúsculas, números y caracteres especiales. También es recomendable cambiar la contraseña predeterminada proporcionada por el fabricante del enrutador, ya que a menudo son ampliamente conocidas y fáciles de adivinar.

Otra recomendación importante es actualizar regularmente el firmware del enrutador. Los fabricantes lanzan actualizaciones con frecuencia que abordan vulnerabilidades de seguridad y brindan mejoras a la seguridad general de la red. Al mantener el firmware actualizado, los usuarios pueden mitigar el riesgo de posibles ataques.

Además, desactivar la administración remota es una medida de seguridad recomendada. La administración remota permite acceder y configurar el enrutador desde fuera de la red doméstica, pero también presenta una oportunidad para que actores maliciosos aprovechen vulnerabilidades. Al desactivar esta función, la red está mejor protegida contra accesos no autorizados.

Además, se recomienda habilitar la encriptación de red, como WPA2. La encriptación asegura que los datos transmitidos entre dispositivos en la red estén protegidos y no puedan ser interceptados o descifrados fácilmente. WPA2 es actualmente el método de encriptación más seguro disponible para redes domésticas y se recomienda encarecidamente utilizarlo en lugar de opciones más antiguas y menos seguras como WEP.

¿Qué reemplazó a WEP?

WPA2 surgió como el sucesor de WEP debido a su cifrado más fuerte y mayor resistencia a vulnerabilidades de seguridad. WEP, o Wired Equivalent Privacy, fue el protocolo de seguridad original utilizado en las redes Wi-Fi. Sin embargo, con el tiempo, se hizo evidente que WEP tenía debilidades significativas que lo hacían vulnerable a ataques. Estas vulnerabilidades surgieron de su uso de una clave de cifrado estática, un tamaño de clave limitado y una gestión de clave defectuosa.

Como resultado, WEP fue gradualmente reemplazado por alternativas más seguras. WPA2, que significa Wi-Fi Protected Access 2, abordó las deficiencias de WEP mediante la implementación del Estándar de Cifrado Avanzado (AES) para el cifrado. AES se considera altamente seguro y se utiliza ampliamente en diversas aplicaciones. WPA2 también introdujo una gestión dinámica de claves, lo que significa que se genera una nueva clave de cifrado para cada sesión, lo que dificulta mucho que los atacantes descifren los datos.

Una de las principales alternativas a WEP, además de WPA2, es WPA (Wi-Fi Protected Access). WPA se introdujo como una solución intermedia mientras se desarrollaba WPA2. Proporcionó un nivel de seguridad más alto en comparación con WEP al utilizar un algoritmo de cifrado más robusto llamado Protocolo de Integridad de Clave Temporal (TKIP). TKIP abordó algunas de las vulnerabilidades presentes en WEP, pero aún no era tan seguro como el cifrado AES utilizado en WPA2.

Evolución de los Protocolos de Seguridad Inalámbrica

La evolución de los protocolos de seguridad inalámbrica ha sido impulsada por la necesidad continua de medidas de seguridad más fuertes y robustas en las redes inalámbricas. A medida que la tecnología inalámbrica ha avanzado, también lo han hecho las amenazas y vulnerabilidades asociadas a ella. En respuesta, se han desarrollado e implementado varios protocolos de seguridad para salvaguardar las comunicaciones inalámbricas.

Uno de los hitos más significativos en la evolución de los protocolos de seguridad inalámbrica fue la introducción de Wi-Fi Protected Access (WPA) y sus iteraciones posteriores, como WPA2 y WPA3. Estos protocolos abordaron varias deficiencias del protocolo anterior Wired Equivalent Privacy (WEP), que se encontró que era vulnerable a varios ataques.

WPA introdujo algoritmos de cifrado más fuertes, como el Protocolo de Integridad de Clave Temporal (TKIP) y el Estándar de Cifrado Avanzado (AES), para proporcionar canales de comunicación más seguros. También implementó mecanismos de autenticación sólidos, como el uso de claves precompartidas (PSK) o autenticación a nivel empresarial utilizando el Protocolo de Autenticación Extensible (EAP).

Las aplicaciones prácticas de estos protocolos de seguridad inalámbrica son extensas. Se utilizan en una amplia gama de redes inalámbricas, incluyendo redes domésticas, redes corporativas y puntos de acceso Wi-Fi públicos. Al garantizar la confidencialidad, integridad y disponibilidad de las comunicaciones inalámbricas, estos protocolos permiten transacciones en línea seguras, protegen información sensible y previenen el acceso no autorizado a las redes.

Además, la evolución de los protocolos de seguridad inalámbrica también ha llevado al desarrollo de características adicionales, como una gestión de claves mejorada, roaming seguro y una mejor protección contra ataques de fuerza bruta. Estos avances continúan abordando los desafíos de seguridad emergentes y aseguran la seguridad continua de las redes inalámbricas en un mundo cada vez más interconectado.

Por qué se considera obsoleto WEP

WEP, o Privacidad Equivalente con Cable, fue el primer protocolo de seguridad introducido para redes Wi-Fi. Inicialmente, se diseñó para proporcionar el mismo nivel de seguridad que una red cableada. Sin embargo, con el tiempo se descubrieron importantes fallas en WEP que lo volvieron ineficaz para proteger redes inalámbricas.

Una de las principales razones por las que se considera obsoleto a WEP es su susceptibilidad a los ataques. WEP utiliza un algoritmo de cifrado débil llamado RC4, que puede ser fácilmente explotado por los atacantes. El uso de una clave de cifrado estática y la naturaleza predecible de su vector de inicialización (IV) lo hacen vulnerable a varios ataques, como el ataque IV y el ataque chop-chop. Estos ataques pueden permitir a un atacante descifrar el tráfico de la red y obtener acceso no autorizado a la misma.

Además, WEP carece de la robustez y las características de seguridad avanzadas que ofrecen protocolos más nuevos como WPA (Acceso Protegido Wi-Fi) y WPA2. WPA y WPA2 abordan las vulnerabilidades de WEP mediante el uso de algoritmos de cifrado más fuertes, como AES (Estándar de Cifrado Avanzado). También incorporan características como claves de cifrado dinámicas, que se cambian regularmente para evitar el acceso no autorizado.

Como resultado, ya no se recomienda utilizar WEP para asegurar redes inalámbricas. Es aconsejable actualizar a alternativas más seguras, como WPA2 o el último WPA3. Estos protocolos ofrecen medidas de seguridad más fuertes y una mejor protección contra ataques, asegurando la confidencialidad e integridad de las comunicaciones de la red inalámbrica. Actualizar a estos protocolos es crucial para proteger información sensible y prevenir el acceso no autorizado a redes inalámbricas.

Aplicaciones prácticas de seguridad WPA y WEP

Los protocolos de seguridad inalámbrica como WPA (Wi-Fi Protected Access) y WEP (Wired Equivalent Privacy) tienen aplicaciones prácticas para salvaguardar información sensible y prevenir el acceso no autorizado a redes inalámbricas. Estos protocolos son ampliamente utilizados tanto en redes empresariales como en redes públicas.

En un entorno empresarial, WPA y WEP brindan un ambiente seguro para la transmisión de datos confidenciales. WPA ofrece métodos de encriptación y autenticación más fuertes en comparación con WEP, lo que lo convierte en la elección preferida para las empresas. Garantiza que solo el personal autorizado pueda acceder a la red, protegiendo la información valiosa de la compañía de posibles amenazas. Por otro lado, WEP aún se puede utilizar en algunos sistemas más antiguos debido a problemas de compatibilidad, pero sus vulnerabilidades lo hacen menos seguro que WPA.

En redes públicas, las ventajas y desventajas de WPA y WEP se hacen más evidentes. WPA es más seguro, ya que utiliza un algoritmo de encriptación más fuerte y proporciona una mejor protección contra intentos de piratería. Sin embargo, implementar WPA en redes públicas puede ser desafiante debido a la necesidad de autenticación individual de usuarios. En contraste, WEP es más fácil de configurar y permite una experiencia de usuario más fluida. Sin embargo, su encriptación más débil lo hace más susceptible a accesos no autorizados.

Si bien tanto WPA como WEP tienen sus usos, es importante tener en cuenta que WEP se considera obsoleto y menos seguro en comparación con WPA. Para las empresas, implementar WPA es crucial para garantizar la protección de datos sensibles. En redes públicas, el uso de WPA puede proporcionar un nivel de seguridad más alto, pero puede requerir medidas adicionales para gestionar la autenticación de usuarios de manera efectiva. En última instancia, la elección entre WPA y WEP depende de las necesidades específicas y los requisitos de seguridad de la red.

Usos de WPA en la vida cotidiana

WPA se utiliza ampliamente en la vida cotidiana para garantizar conexiones seguras y encriptadas, brindando tranquilidad al acceder a información sensible a través de redes inalámbricas. Las aplicaciones prácticas de la seguridad WPA son numerosas, ya que es el protocolo estándar utilizado para asegurar las redes Wi-Fi. Desde el uso personal en hogares hasta grandes corporaciones, WPA es esencial para proteger datos y mantener la privacidad.

En un entorno doméstico, implementar la seguridad WPA es crucial para salvaguardar información personal y evitar el acceso no autorizado a la red. Permite a los usuarios conectarse a su red inalámbrica con confianza, sabiendo que sus datos están encriptados y protegidos de posibles amenazas cibernéticas. Además, la seguridad WPA permite a los usuarios acceder de manera segura a servicios bancarios en línea, cuentas de correo electrónico y otra información sensible sin el temor de interceptación o piratería.

Para las personas que trabajan desde casa, la seguridad WPA garantiza que los datos confidenciales relacionados con el trabajo permanezcan seguros. Con el aumento del trabajo remoto, es esencial tener una red doméstica segura para proteger la información de la empresa y evitar el acceso no autorizado a archivos sensibles.

Para garantizar una red doméstica segura, se recomienda actualizar regularmente el firmware del enrutador Wi-Fi, elegir una contraseña sólida y única, y habilitar la encriptación de red utilizando WPA2 o WPA3. También es aconsejable desactivar el WPS (Configuración protegida de Wi-Fi) ya que puede ser vulnerable a ataques.

Usos de WEP en la vida cotidiana

La implementación de medidas de seguridad WEP (Wired Equivalent Privacy) en la vida cotidiana puede proporcionar un nivel de protección para redes inalámbricas, asegurando que se evite el acceso no autorizado y que la información sensible se mantenga segura. WEP es un protocolo de seguridad ampliamente utilizado para redes Wi-Fi, y sus usos prácticos se pueden ver en diferentes entornos como hogares, oficinas y espacios públicos.

Uno de los beneficios de utilizar WEP es que proporciona un nivel básico de seguridad para redes inalámbricas. Al encriptar los datos transmitidos por la red, WEP evita el espionaje y el acceso no autorizado. Esto es especialmente importante en entornos donde se transmiten información sensible, como instituciones financieras o instalaciones de atención médica.

Sin embargo, es importante tener en cuenta que WEP tiene varias desventajas. Una de las principales desventajas es su vulnerabilidad a violaciones de seguridad. WEP utiliza una clave de encriptación estática, que puede ser fácilmente descifrada por hackers experimentados. Esto significa que incluso con WEP habilitado, personas determinadas aún pueden obtener acceso no autorizado a la red.

Además, WEP no es compatible con protocolos de seguridad más nuevos como WPA (Wi-Fi Protected Access) y WPA2. Esto significa que los dispositivos que utilizan WEP pueden no poder conectarse a redes que utilizan estos protocolos más nuevos y seguros. Como resultado, el uso de WEP está quedando obsoleto y está siendo reemplazado por opciones más seguras.

Preguntas frecuentes

¿Cuáles son las ventajas y desventajas de la seguridad WPA?

La seguridad WPA ofrece varias ventajas sobre WEP. Proporciona un nivel más alto de seguridad, ya que utiliza algoritmos de encriptación y protocolos de autenticación más fuertes. WPA también ofrece una mejor protección contra el acceso no autorizado y garantiza la integridad de los datos.

Sin embargo, existen algunas desventajas a considerar. WPA no es compatible con dispositivos antiguos que solo admiten WEP, y puede ser más complejo de configurar. Además, WPA ha sido reemplazado por protocolos más nuevos y seguros, como WPA2 y WPA3.

¿Cuáles son las ventajas y desventajas de la seguridad WEP?

La seguridad WEP, aunque alguna vez fue ampliamente utilizada, ya no se recomienda debido a sus vulnerabilidades.

Una desventaja importante de WEP es su susceptibilidad a diversos ataques, como el conocido método de descifrado de claves de WEP.

WEP también carece de la robustez de los protocolos de seguridad más nuevos como WPA. Su uso de una clave de cifrado estática facilita que usuarios no autorizados obtengan acceso a una red.

Como resultado, WEP se considera obsoleto e inseguro en comparación con la seguridad WPA.

¿Cuáles son las principales diferencias entre la seguridad WPA y WEP?

Las principales diferencias entre la seguridad WPA y WEP radican en sus protocolos y niveles de seguridad.

WPA (Wi-Fi Protected Access) utiliza un método de encriptación más fuerte, como TKIP (Protocolo de Integridad de Clave Temporal) o AES (Estándar de Encriptación Avanzada), mientras que WEP (Privacidad Equivalente a Cableado) utiliza un algoritmo de encriptación más débil.

WPA también ofrece características adicionales de seguridad, como claves de encriptación dinámicas y protocolos de autenticación, lo que lo hace más resistente a ataques.

En contraste, WEP es más vulnerable a brechas de seguridad, lo que lo hace menos seguro en comparación con WPA.

¿Cuál es más seguro, WPA o WEP?

Al comparar los métodos de encriptación de WPA y WEP, es importante considerar sus respectivas vulnerabilidades.

WEP, aunque ampliamente utilizado en el pasado, se sabe que tiene fallos de seguridad significativos y es fácil de descifrar.

Por otro lado, WPA proporciona una encriptación más fuerte y utiliza protocolos de seguridad avanzados.

Por lo tanto, se puede concluir que WPA es más seguro que WEP.

Sin embargo, es importante tener en cuenta que ningún método de encriptación es completamente infalible y se deben considerar medidas de seguridad adicionales.

¿Qué ha reemplazado a WEP como protocolo de seguridad inalámbrica?

WEP (Wired Equivalent Privacy) ha sido reemplazado por WPA (Wi-Fi Protected Access) como el protocolo de seguridad inalámbrica. El reemplazo fue necesario debido a las vulnerabilidades y debilidades de WEP, que lo hacían ineficaz para proporcionar una seguridad adecuada en las redes inalámbricas.

WPA, y sus versiones posteriores como WPA2 y WPA3, ofrecen características de seguridad mejoradas y algoritmos de cifrado para proteger contra el acceso no autorizado y las violaciones de datos. La implementación de WPA3 proporciona una protección mejorada y aborda las limitaciones de su predecesor, convirtiéndolo en una opción más segura.

Conclusión

WPA y WEP son dos protocolos de seguridad diferentes utilizados para redes inalámbricas.

WPA ofrece una encriptación más fuerte y mejores características de seguridad en comparación con WEP, lo que lo convierte en la opción preferida para asegurar las conexiones inalámbricas.

Por otro lado, WEP se considera obsoleto debido a sus vulnerabilidades y falta de robustez.

Es importante que individuos y organizaciones elijan WPA en lugar de WEP para garantizar la confidencialidad e integridad de sus comunicaciones inalámbricas.

Si quieres conocer otros artículos parecidos a Diferencias entre la seguridad WPA y WEP. Ventajas, desventajas. puedes visitar la categoría Comparaciones.

Deja una respuesta

¡Más Contenido!